Les chercheurs français de NinjaLab (Montpellier) ont découvert qu’il était possible de cloner des clés de sécurité YubiKey 5 en utilisant un canal auxiliaire. La probabilité d’une attaque de grande ampleur est très faible, notamment car il faut posséder de nombreux éléments, du matériel spécifique et un accès à la machine visée. Elle met cependant en lumière la difficulté à parer à toutes les éventualités.

Avant de plonger dans le problème trouvé par les chercheurs, il faut revenir sur une question simple, mais à la réponse parfois complexe : qu’est-ce qu’une attaque par canal auxiliaire (side channel) ?

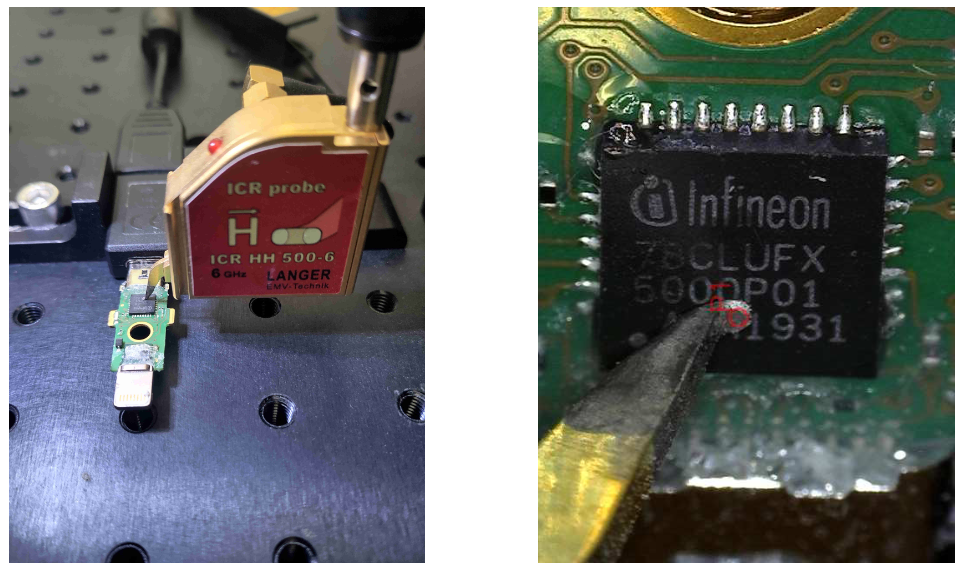

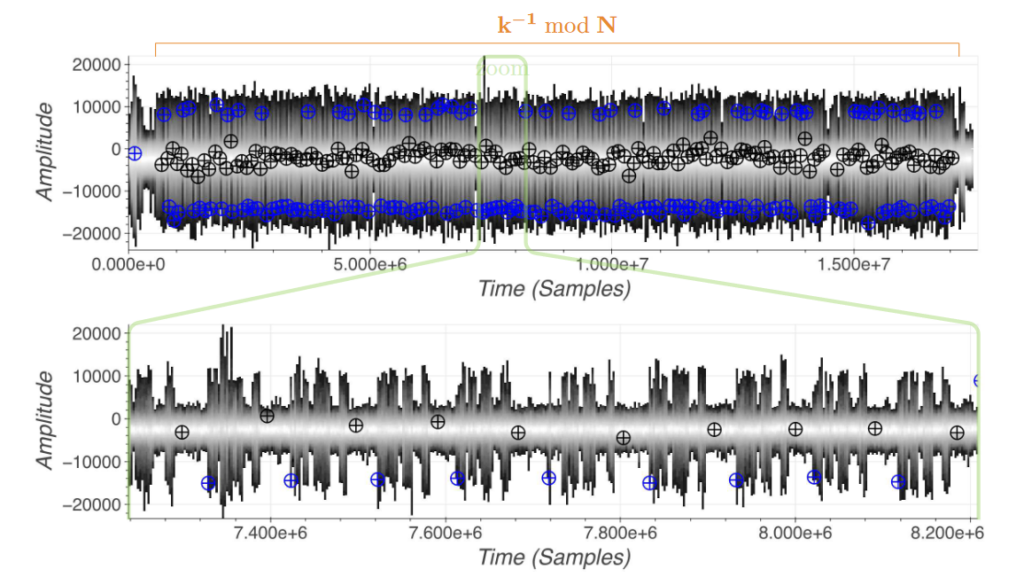

On appelle canal auxiliaire tout ce qui touche à l’implémentation logicielle et au fonctionnement du matériel, comme les traces laissées par les manifestations physiques. Par exemple, les signaux électromagnétiques de certains composants pendant un calcul, le bruit généré par une unité de stockage ou encore la consommation de la machine. Le problème ne réside pas dans le code (même s’il est prouvé mathématiquement), mais dans le fonctionnement des éléments mis en œuvre pour produire le résultat.

« Une attaque par canal auxiliaire vise à extraire des informations par l’interprétation de signaux émis involontairement par un système », résume le Portail de l’Intelligence Économique. Ces attaques sont extrêmement courantes. Spectre et Meltdown, deux importantes failles découvertes en 2017 dans les processeurs x86 d’Intel (puis dans d’autres), sont de bons exemples.

L’attaque des clones

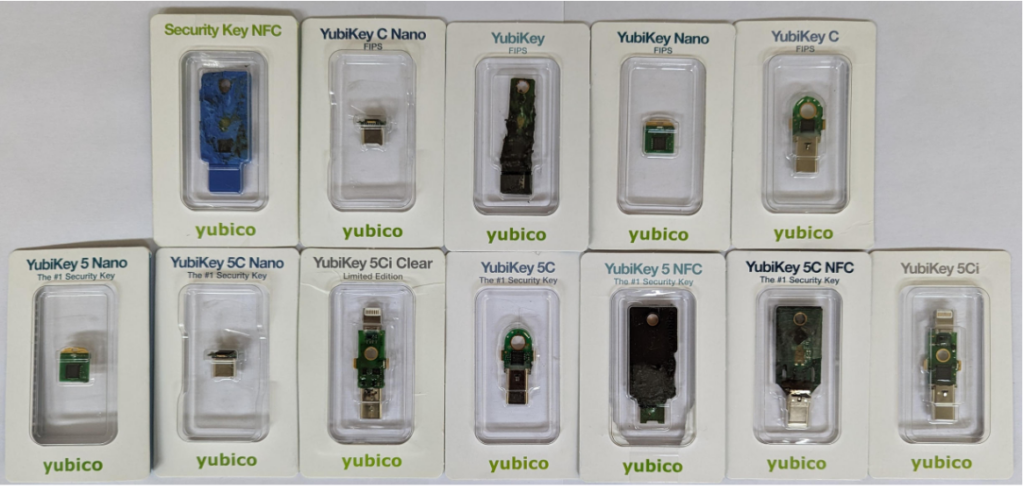

Les travaux des chercheurs, exposés dans un long document technique, se concentrent sur la série de clés de sécurité YubiKey 5 du constructeur Yubico. L’entreprise, parallèlement, a publié un avis avertissant, dans les grandes lignes, que toutes les clés possédant un firmware antérieur à la version 5.7.0 étaient vulnérables à une attaque par clonage. Ce firmware ne pouvant être mis à jour, toute clé vulnérable le restera.

Les Security Key Series sont concernées dans les mêmes conditions, de même que les YubiHSM 2 avec un firmware antérieur à la version 2.4.0. Pour connaître le firmware d’une clé, il faut passer par l’application Yubico Authenticator.

Il reste 76% de l'article à découvrir. Abonnez-vous pour ne rien manquer.

Déjà abonné ? Se connecter

YubiKey Yubico

YubiKey Yubico  YubiKey Yubico

YubiKey Yubico

Commentaires (6)

#1

#2

Comme pour la sécurité des coffres forts qui se compte en minutes. S'il faut 12h max pour s'apercevoir qu'un coffre est en train de se faire percer et que la police arrive, alors on prendra un coffre qui résiste à 15h de perçage.

Il faut se dire qu'une Yubikey, c'est la même chose. Si un attaquant à besoin de 24h pour casser la clé, ça nous laisse 24h pour s'en apercevoir et révoquer tous les services où elle est utilisé.

#2.1

Problématique, mais pas critique pour autant.

#2.2

#3

#4

"Car une fois l’accès obtenu et la clé clonée, les chercheurs indiquent que les pirates pourront se connecter quand ils le souhaitent, sans que la victime soit avertie."

Se connecter à quoi ? Cette affirmation est fausse, en l'état, car elle dépend totalement du contexte. Certains services vous alertent lors de nouvelles connexions, de connexion à de nouveaux emplacements etc. Comme quoi on peut pirater une Yubikey et ne pas en comprendre tous les usages 😂

Historique des modifications :

Posté le 04/09/2024 à 21h08

Article très intéressant, merci 👍. Des prouesses d'ingénierie qui me font toujours rêver ce genre de recherches.

#troll

#troll

"Car une fois l’accès obtenu et la clé clonée, les chercheurs indiquent que les pirates pourront se connecter quand ils le souhaitent, sans que la victime soit avertie."

Se connecter à quoi ? Cette affirmation est fausse, en l'état, car elle dépend totalement du contexte. Certains services vous alertent lors de nouvelles connexions, de connexion à de nouveaux emplacements etc. Comme quoi on peut pirater une Yubikey et ne pas en comprendre tous les usages 😂